サイバーインテリジェンスという言葉をご存知でしょうか?

サイバー空間における完全性の確保を目指すサイバーセキュリティという言葉はかなり一般的になってきましたが、サイバーインテリジェンスという言葉は世間的にはまだあまり認知されていないと思います。

サイバーインテリジェンスとは、一言でいうと、「サイバー空間で行われる諜報活動(intelligence)。サイバー攻撃を仕掛けてくる敵に関する情報を探ること」です。

本記事では、まだあまり馴染みがないサイバーインテリジェンスについて、解説していきます。

1. サイバーインテリジェンスとは

サイバーインテリジェンスとは、サイバー攻撃を仕掛けてくる敵に関して、様々な手段で情報収集を行うことです。

「誰が、何の目的で、どんな手段で、サイバー攻撃を仕掛けてくるのか」という情報を入手し、事前に攻撃を対する防御を固め、被害を最小限に食い止めます。

2020年10月14日、金融庁は日本の金融機関がサイバー攻撃を受けた事態を想定した訓練を実施しました。2016年以降年1回開催されており、銀行や信用金庫、証券会社、決済事業会社や仮想通過交換業者も参加しており、今後こういった動きも活発化しそうです。

2. サイバーインテリジェンスを構成する3つの要素

サイバーインテリジェンスに用いられる情報は、大きく「オシント」「シギント」「ヒューミント」の3つに大別されます。それぞれの情報カテゴリーを解説します。

2-1. オシント(公開情報)

オシントは、マスコミによる報道、政府や公的機関による公式発表の報告書、インターネット上の情報、書籍や雑誌に掲載された情報、ウィルス報告サイトといった公開情報です。

2-2. シギント(コンピュータ上の情報)

シギントは、signals intelligenceの略です。通信を通じて各種セキュリティ製品、センサーが感知したコンピュータ上の情報です。

軍事、安全保障的な側面では、通信や電子波、信号などの傍受による諜報活動的な側面もあります。通信衛星による写真撮影、通信電波や通信データの傍受、レーダーなど電磁放射による情報収集、情報システムへのハッキング、暗号の解読も含まれます。

2-3. ヒューミント(人を介して得る情報)

ヒューミントは、human intelligenceの略です。攻撃者やその組織の関係者、調査担当者など、人を介して入手する情報のことです。

必ずしもスパイ活動だけを指すのではなく、情報源に接触し、情報を聞き出すなど、様々な合法的な活動も含みます。

3. サイバーインテリジェンスの情勢

3-1. 攻撃の手口

サイバー攻撃に用いられる代表的な手口は、業務関連メールに装った不正プログラムを添付した電子メールです。添付ファイルをクリックするとPCが不正プログラムに感染し、被害者が知らぬ間にPC内部の情報を外部に送信させる手口です。また攻撃対象のコンピュータに多数のコンピュータから一斉にデータを送信して、機能不全に陥らせるDDoS攻撃(Distributed Denial of Service attack)というものもあります。

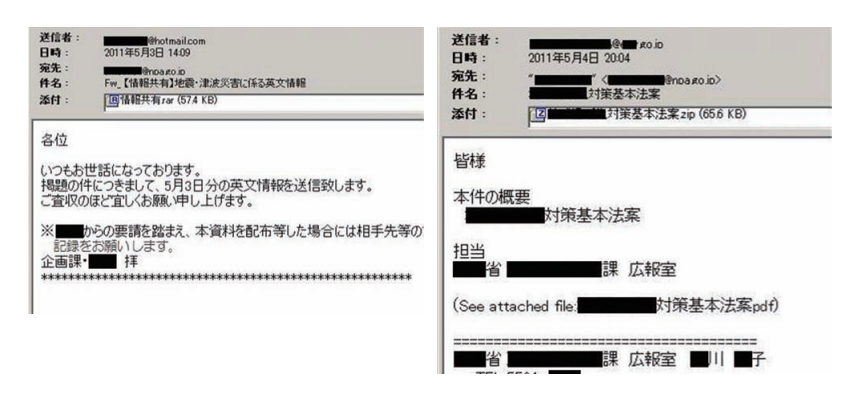

この画像は、実際に警察庁の職員宛に送付された標的型メールです。(※「サイバー攻撃の情勢と対策‐警察庁」より)送信者のアドレスやメール本文内には、実在する政府機関の職員の名前が記載されています。

また件名や添付ファイルにも、メールを受信した職員の業務に関する内容になっており、業務に関連した正当な電子メールに見えるので要注意です。

3-2. 機密情報窃取事例

実際に標準型メールのサイバー攻撃を受けた事例を、以下に紹介します。

【事例①三菱重工業に対するサイバー攻撃】

・2011年9月に三菱重工業神戸造船所で発生

・サイバー攻撃を受けた工場では、最新鋭の潜水艦、ミサイル、原子力プラントを製造

・約80台のコンピュータが、情報窃取可能なプログラムに感染していたことが判明

【事例②衆議院・参議院に対するサイバー攻撃】

・2011年10月、衆議院のコンピュータが外部からの情報窃取を可能とする不正プログラムに感染していることが判明

・2011年11月、衆議院全議員のIDとパスワードが流出し、最大15日間盗み見されていた可能性が判明

・2011年11月、参議院のコンピュータも不正プログラムに感染していたことが判明

【事例③外務省在外公館に対するサイバー攻撃】

・2011年10月、外務省在外公館の職員が使用するコンピュータが不正プログラムに感染していることが判明

・検出された不正プログラムは、外務省のネットワークシステムを標的にした特殊なものと判明

【事例④高速増殖原型炉もんじゅに対するサイバー攻撃】

・2014年1月、福井県の高速増殖原型炉もんじゅに対するサイバー攻撃が判明

・もんじゅの中央制御室のコンピュータが、動画ソフトの更新機能を悪用した手口により不正プログラムに感染&通信

・パソコン画面のキャプチャー画像、ネットワーク上にあるパソコンのアカウント名のデータが盗まれていたことが判明

3-3. サイバー攻撃への対処体制

日本の警察では、サイバー攻撃を受けたコンピュータや不正プログラムの解析など、サイバー攻撃者及びその手口の実際解明を進めています。外国治安情報機関との情報交換や国際刑事警察機構(ICPO)との連携も推進しています。その体制を以下に記します。

4. サイバーインテリジェンスをサポートするサービス

サイバーインテリジェンスのニーズが高まる中、その対策を支援する製品やサービスが数多く登場しています。その代表的なものを、以下ご紹介します。

4-1. アメリカ/ファイア・アイ

アメリカのファイア・アイは、サイバーインテリジェンスをベースにしたセキュリティ関連の作業を簡素化するクラウドサービス『Fire Eye HELIX』を提供しています。このサービスのポイントを、以下に記します。

【Fire Eye HELIXの特長】

・ファイヤーウォールのウィルス対策ソフト

・端末PCのウィルス対策ソフト

・IDS(侵入検知システム)のログ情報を解析し、初期自動対応

ファイア・アイのホームページを見ると、サイバーセキュリティに関する興味深い事項が結構掲載されています。その一部を、以下紹介します。

・FireEyeは、顧客へのサービス提供を通じ、数百万の仮想マシンから収集された安全性への脅威に関する情報を公開

・専門のアナリストが、データを収集分析し、それらをカスタマイズしてパッケージ化し、提供している

・年次脅威レポートでは、業界の傾向と詳細なマルウェア分析を掲載している

・M-Trendsは、サイバー攻撃の最前線の調査に基づく洞察が含まれている

→サイバー攻撃のトレンドと防御に関する世界的な視点

→2019年に最も活発だった攻撃グループの詳細

→マルウェアファミリーの傾向

→悪意あるインサイダーの台頭

→クラウド調査による次の犠牲者になることを回避するための改善すべき弱点とベストプラクティス

→実践的なセキュリティレッスンを含む事例

・彼らは夜にやってくる/新たなランサムウェアのトレンド

→ランサムウェアはリモートデジタル恐喝であり、宇宙技術企業からグローバルメーカーまで幅広くターゲット

→侵入ベクトル、滞留時間、展開時間、追加の戦術の使用が明らかになった

4-2. ロシア/カスペルスキー

カスペルスキーは、ロシアの首都モスクワに本社を置くコンピュータセキュリティ企業です。1997年、ユージン・カスぺルスキーとナターリア・カスペルスキーによって設立されました。

以下、特徴を記します。

・非上場企業としては、世界最大の規模を誇るサイバーセキュリティ企業

・英国で設立し、200カ国と地域で事業展開し、世界30か国以上に35の事業所がある

・IDCやForresterなどの第三者評価機関から、エンドポイント保護のリーダーと位置づけられている

またウィルスニュース欄には、興味深い見出しが並んでいます。

・20201008/OSの再インストールでも排除が困難なUEFIファームウェアに感染するカスタマイズされたブートキットを発見

・20200930/複数の高度サイバー攻撃グループが、Linuxベースのシステムを標的にする傾向が増加

・20200918/<Kasperskyサイバー脅威調査:2020年第2四半期のDDoS攻撃>新型コロナウィルスの流行下、DDoS攻撃数は前年同期比の3倍に。人々の外出機会の減少が影響

・20200911/約30%のサイバーインシデントで正規ツールの悪用が判明~サイバー攻撃のインシデント対応結果から~

・20200813/Kaspersky、標的型攻撃で使用されたWindows OSとInternet Explorerのゼロデイエクスプロイトを発見

※関連コンテンツ

・サイバーインテリジェンス~サイバー攻撃の脅威~/国際社会経済研究所

5. 最近のサイバー攻撃事例

サイバーインテリジェンスに関わる事件は、多数発生しています。有名な事例を、以下紹介します。

5-1. 千趣会子会社不正アクセスで個人情報13万件流出、クレジットカード情報も

◇発生日時/2015年8月21日

◇被害企業/株式会社ベルネージュダイレクト

◇被害経緯

・2015年8月21日、通販サイト運営委託先のサーバー管理会社セキ(松山市)が不正アクセスの形跡を発見

・2015年8月24日、調査会社に調査依頼

・2015年9月3日、ベルネージュダイレクトに報告

◇被害内容

・2012年9月20日~2015年8月26日間の登録会員21,994人、送り先110,564件の氏名、住所、電話番号が流出

・13,713件のクレジットカード情報

・不正アクセス攻撃を受けたのは、下記サイトのサーバー

→「べビパラハッピーギフト」

→「Pre-moギフト」

→「TOMATOMAギフト」

→「べビパラギフト」

◇対応

・2015年9月3日18時に、インターネットギフト通販サイトを一時停止

・被害を受けたサーバーとは別に管理しているサーバーで運用

・2020年9月7日、流出の可能性のある顧客にお知らせとお詫びの連絡

・2020年9月15日、専門の問い合わせ窓口を設置

5-2. SBI証券、不正アクセスで利用者の資産9,864万円流出

◇発生日時/2020年9月7日

◇被害企業/株式会社SBI証券

◇被害経緯

・2020年9月7日、利用者から「身に覚えのない取引があった」との連絡がありログを調査をしたところ、不正アクセスを確認

・悪意のある第三者が「偽造した本人確認書類を利用し、当該銀行口座を不正に開設

・何らかの方法で取得された「ユーザーネーム」「ログインパスワード」「取引パスワード」が使用された

◇被害内容

・利用者の有価証券売却、利用者名義の出金先銀行口座への出金を複数件確認

◇対応

・Webサイトからの出金先銀行口座の変更の受付を一時停止

・今後は、二要素認証の導入などの再発防止策を徹底

・被害にあった資産については、速やかに補償

・出金先の銀行と連携し、利用者の資産保護を最優先として対応を促進

5-3. カプコンが不正アクセス攻撃を受け、最大35万件の個人情報が流出

◇発生日時/2020年11月2日

◇被害企業/株式会社カプコン

◇被害経緯

・第三者によるオーダーメイド型ランサムウェアによる攻撃

(※ランサムウェア=マルウェアの1種。感染したコンピューターは、システムへのアクセスが制限される)

・2020年11月2日未明、社内システムへの接続障害を確認し、システムを遮断

・ランサムウェア(身代金要求ウィルス)によるサーバー破壊と暗号化を確認した

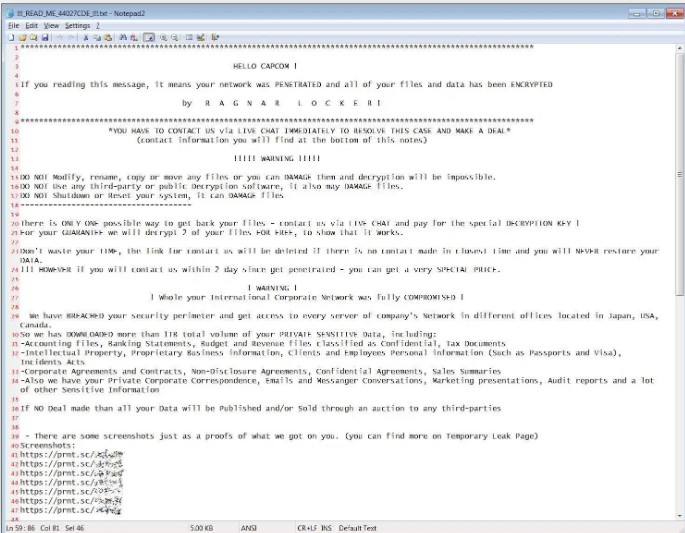

・1TBの機密データを盗んだと主張する「Rangnar Locker」を名乗る集団が、約11憶円を要求

・2020年11月5日、テクノロジーメディアのBleeping Computerが被害内容を最初に報じる

・2020年11月12日、「不正アクセスによるシステム障害発生に関するお知らせ」を公表

・2020年11月16日、流出可能性のある情報の範囲について開示

◇被害内容

・ユーザー、クライアントなどの個人情報/最大約35万件―氏名、生年月日、メールアドレスなど

・社員などの個人情報/約14,000人)

・企業情報/売上、取引先、営業資料、開発資料他

◇犯行声明

・日本、米国、カナダのネットワークにある全サーバーに接続でき、1TB超の機密データを入手

・機密データには、会計関連、知的財産、取引先や従業員情報、電子メールや監査レポートが含まれる

・侵入成功の証拠として、一時リークサイトに複数の情報が掲示された

→7枚のスクリーンショット(ADやNAS接続、社内ファイル、パスポート画像)

→約20.4MBの圧縮ファイル(機密データやNDA情報と主張するファイル)

→ファイル更新日時が2020年10月29日21~22時頃であり、10月29日以前から侵入されていた可能性あり

◇対応

・危機管理委員会の立ち上げに伴い、身代金支払い、交渉に応じない方針を発表

Bleeping Computerに掲載されたRegnar Lockerからの声明。個人情報、売上記録、契約書、財務会計関連の機密情報の削除とセキュリティ報告書と引き換えに、ビットコインで1,100万ドル(約11.5億円)を要求した

5-4. イベント管理アプリ「Peatix」、不正アクセスで個人情報677万件流出

◇発生日時/2020年10月16~17日

◇被害企業/Peatix Inc.

◇被害経緯

・2020年11月9日に個人情報が引き出されている可能性を認識し、その後の調査で10月16日~17日に不正アクセスが発覚

◇被害内容

・利用者の氏名・メールアドレス・暗号化されたパスワードなど、個人情報を含む677万件の情報が引き出された

◇対応

・経路を遮断し、セキュリティを強化

・2020年11月15日、全ユーザーのパスワードをリセット

5-5. 三菱電機にまたサイバー攻撃、取引先の口座8,000超流出

◇発生日時/2020年11月16日

◇被害企業/三菱電機株式会社

◇被害経緯・内容

・2020年11月20日、不正アクセスによって代金の支払先の金融機関8625口座の情報流出を発表

(取引先の名前、代表者名、電話番号含む)

・中国系ハッカーの関与の可能性

・三菱電機が利用している米マイクロソフトのクラウドサービスに不正アクセスがあり、ID・パスワードが盗まれていた

◇対応

・経済産業省、警察に相談

◇その他

・昨年の攻撃被害で、機密性の高い防衛、鉄道、電力関連の取引先の情報流出の可能性があったが、朝日新聞の報道で明らかになるまで、半年も公表していなかったことが問題になった

・当時の調査で、国内外のパソコンやサーバーなど132台がウィルス感染の疑いを確認

・中国系のハッカーの関与が浮上

6. まとめ

サイバーインテリジェンスは、企業のリスク管理の大きな要素になってくると思われます。

産業機密や個人情報の漏洩は、企業のブランドを毀損し、大きな損害が生じます。

世界の最新情報にアンテナを張り、どんな優れたツールがあるのか、過去にどんな事例があるのかを把握しておくことは、企業経営の必須項目になっていくと思われます。